Storie di innovazione

L'innovazione, quella vera, è fatta di soluzioni concrete e frutto di un lavoro di squadra. Un team fatto di esperti di tecnologie, al tempo stesso pragmatici e visionari. Con un unico obbiettivo: abilitare la trasformazione digitale delle aziende.Alibaba.com: al via il programma per le donne imprenditrici europee

Alibaba.com ha annunciato l’avvio dell'Academy for Women Entrepreneurs (AWE) sul territorio europeo, per la crescita delle donne imprenditrici

Kaspersky Thin Client 2.0: protezione con connettività, prestazioni e design migliorati

Kaspersky presenta la nuova versione del sistema operativo per thin client: connettività migliorata, maggiore velocità e interfaccia user-friendly

Veeam Data Platform ora supporta Oracle Linux Virtualization Manager

Veeam migliora la libertà dei dati per i clienti grazie al nuovo supporto di Oracle Linux Virtualization Manager

Cisco Hypershield rivoluziona la difesa dei data center

Cisco Hypershield è una soluzione rivoluzionaria per la sicurezza IT, proteggendo data center e cloud con tecnologie avanzate, gestendo autonomamente la sicurezza a vari livelli e prevenendo exploit rapidamente

BigCommerce pensa in grande e lancia oltre 100 nuove funzionalità

BigCommerce, piattaforma e-commerce Open SaaS componibile per brand e rivenditori B2C e B2B, ha annunciato oggi più di 100 novità relative alla propria piattaforma, incluse nuove funzionalità e integrazioni, nell'ambito del lancio di The Next Big Thing.

Keenetic lancia il nuovo router Multi-Gigabit Wi-Fi 6 per le PMI

Il router Titan 2nd Gen di Keenetic progettato per le PMI e il mondo business garantisce VPN performanti, analisi del traffico in rete e sicurezza

Intel Foundry varca una nuova frontiera nella produzione di chip con High NA EUV

Intel è la prima azienda del settore ad adottare l’High NA EUV per dare seguito alla leadership del processo produttivo dopo Intel 18A.

Nomine

Podcast | Bonus track: la customer experience spiegata ai bambini

Quali sono i clienti più esigenti? senza dubbio i bambini. Per questo, nel nostro podcast, abbiamo chiesto ai nostri esperti di spiegare proprio a loro la customer experience

Mappa dei system integrator italiani

Una directory in costante aggiornamento con la possibilità di ricercare system integrator italiani per settori, regioni e tipologia di attivitàSAP inaugura il suo primo Customer Experience Centre dedicato all’AI

SAP Labs France, la filiale di SAP dedicata alle attività di ricerca e sviluppo (R&S) dell’azienda, annuncia l’inaugurazione del nuovo Customer Experience Centre dedicato all’Intelligenza Artificiale (AI) a Sophia Antipolis, vicino a Nizza

Ai Giochi Olimpici di Parigi, Intel fa vivere l’innovazione dell’AI

Rivelate da Intel le soluzioni basate sull’intelligenza artificiale che renderanno più innovativa che mai l’esperienza degli Olympic and Paralympic Games

Intel crea il sistema neuromorfico più grande al mondo, per un’AI più scalabile e sostenibile

Intel: Hala Point, il primo sistema neuromorfico da 1,15 miliardi di neuroni, traccia un percorso verso un'AI più efficiente e scalabile

Università: a Pisa il più grande data center d’Italia

L’Università di Pisa raddoppia il Green Data Center d’Ateneo. Zucchi: “Investimento strategico per il futuro della ricerca e della didattica”

Mastercard supporta il fintech con “Mastercard For Fintechs”

Il programma "Mastercard For Fintechs" dedicato alle fintech, con una competizione al centro, prenderà vita a Milano, Parigi, Madrid e Amsterdam per sostenere le fintech nel loro percorso di crescita attraverso un accesso privilegiato a sessioni educational e una serie di eventi

Business Wire Technology News

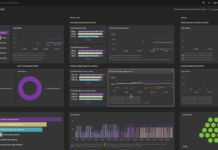

Microsoft Copilot for Security disponibile per le aziende italiane

De Nora, Fincantieri, Intesa Sanpaolo e Rina tra le prime realtà in Italia a sperimentare e integrare Microsoft Copilot for Security nella sicurezza aziendale

LinkedIn: 25 aziende italiane dove sviluppare la propria carriera

Undici aziende per la prima volta nella Top 25 di LinkedIn: consulenza e servizi aziendali guadagnano spazio, Intesa Sanpaolo in testa alla classifica

Apple abilita la distribuzione di app dai siti web nell’UE, in iOS 17.5 beta 2

Web Distribution, introdotto da Apple in iOS 17.5 beta 2, consente agli sviluppatori di distribuire le loro app agli utenti UE direttamente da un sito web

Dynatrace estende la partnership Go-To-Market con Google Cloud

Dynatrace, società operativa nell'osservabilità e nella sicurezza unificate, ha annunciato un ampliamento della partnership go-to-market con Google Cloud.

Iliad lancia l’offerta fibra con router Wi-Fi 7 di ultima generazione

Iliad è il primo operatore telefonico in Italia a presentare un’offerta fibra con modem Wi-Fi 7 incluso, con la nuova iliadbox

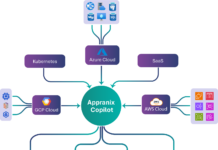

Commvault annuncia l’acquisizione di Appranix

L’acquisizione di Appranix consente a Commvault di risolvere una sfida critica per la resilienza informatica che le imprese si trovano ad affrontare oggi: ripristinare rapidamente le applicazioni cloud dopo un’interruzione o un attacco.

Huawei Seeds for the Future: aperte le candidature per il programma di training

Huawei ha annunciato l’apertura del bando di iscrizione a Seeds for the Future 2024, il programma annuale di training interamente organizzato e finanziato dall’azienda,...